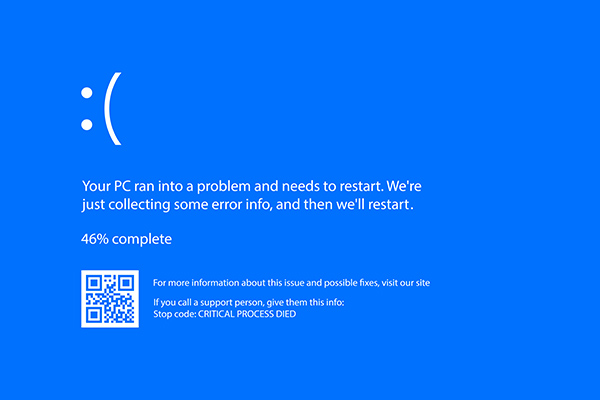

פושעי סייבר רוסים משתמשים בדף מזויף של "מסך המוות הכחול" כדי למקד מתקפות סייבר על בתי המלון וחברות מלונאות אירופיות באמצעות נוזקות. חוקרי סייבר מ- Securonix אמרו כי הם עוקבים אחר מתקפת נוזקות מתמשכת אותה הם מכנים PHALT#BLYX. מתקפת הסייבר מתחילה בדרך כלל בפיתוי המתמקד במנועי חיפוש בתחום המלונאות. מתקפת הסייבר מתחילה בביטול הזמנה מזויף המתחזה לאתר הזמנות פופולרי ובסופו של דבר מציג לקורבנות הודעת שגיאה ודף "מסך המוות הכחול." כדי לצאת מהדף, מתבקשים הקורבנות לבצע סדרה של פעולות, אשר בסופו של דבר מובילות אותם להורדת נוזקה בשם DCRat – נוזקה המאפשרת לפושעי סייבר לעקוב אחר הקשות המקשים של הקורבן ולבצע פעולות אחרות במחשב שלו.

Securonix אמרה שמתקפת סייבר זו הינה גרסה נוספת של טכניקת "ClickFix", שבה מנסים פושעי סייבר לנצל נטיות אנושיות לפתרון בעיות על ידי הצגת הודעות שגיאה או הנחיות מזויפות המורות למשתמשי היעד לתקן בעיות על ידי העתקה, הדבקה והפעלת פקודות – שבסופו של דבר מובילות להורדת נוזקה. שיקה סנגוואן – חוקר איומי סייבר בכיר ב- Securonix, אמר כי קיימים מספר אינדיקטורים המצביעים על קשר לרוסיה, כולל שימוש בקבצי פרויקט של MS Build המכילים מחרוזות ופקודות ניפוי שגיאות ברוסית. בנוסף, טלמטריה טכנית הראתה כי תשתית וכלים אחרים המשמשים את הקבוצה אותרו גיאוגרפית ברוסיה. כמו כן, נוזקת DCRat נמכרת באופן נרחב בפורומים מחתרתיים רוסיים.

Securonix מסרה כי פושעי הסייבר כיוונו למגזר האירוח לאורך תקופת הסתיו, מכיוון שזו אחת התקופות העמוסות ביותר בשנה עבור תעשייה זו. אימיילים של דיוג, שרובם נושאים את הכותרת "ביטול הזמנה", הציגו פרטי חיובים בחדר במטבע אירו, מה שמצביע על כך שהם כיוונו למלונות, אכסניות ופונדקים אירופאיים. האימיילים מציגים באופן בולט חיובים מעל 1,000 אירו (1,170 דולר) כדי ליצור אצל הקורבנות תחושת דחיפות ופאניקה. האימיילים כוללים כפתור "ראה פרטים" המעביר את הקורבנות לדף מזויף של הזמנת מלון עם הודעת שגיאה מזויפת בדפדפן המציינת "הטעינה אורכת זמן רב מדי". הודעת השגיאה כוללת כפתור בולט "רענן דף" שכאשר לוחצים עליו, הוא מוביל את הקורבן ל"מסך המוות הכחול" המזויף. ברגע שהקורבן רואה את "מסך המוות הכחול", הוא מתבקש לתקן את הבעיה על ידי הדבקת סקריפט זדוני לתוך תיבת הדו-שיח "הפעלה" של Windows. הסקריפט המודבק מפעיל שרשרת אירועים המאפשרת לנוזקה להשבית את Windows Defender. כפיתיון, נפתח דף הזמנה אמיתי בזמן שהנוזקה פועלת ברקע. לאחר מכן מבצעת התוכנה הזדונית סדרה של פעולות, כולל השבתת הגנות, הורדה חשאית של כלים אחרים ומתן אפשרות לפושעי הסייבר לשמור על גישה למכשיר. הנוזקה גונבת סיסמאות ומידע נוסף.

Securonix הזהירה כי מתקפת סייבר זו מייצגת אבולוציה מתוחכמת בהעברת נוזקות: "המניפולציה הפסיכולוגית, בשילוב עם ניצול לרעה של קבצים בינאריים מהימנים של המערכת כמו 'MSBuild.exe', מאפשרת לנוזקה להתבסס עמוק בתוך מערכת המחשוב של הקורבן לפני שהגנות מסורתיות יכולות להגיב", אמרו החוקרים והדגישו: "המורכבות הטכנית של שרשרת ההדבקה מגלה כוונה ברורה להתחמק מגילוי ולשמור על התמדה ארוכת טווח במחשב הקורבן."