HiscoxGroup הינה קבוצת ביטוח בינלאומית מגוונת הרשומה בבורסת לונדון ומשרדיה הראשיים בברמודה, מעסיקה למעלה מ- 3,000 עובדים ב- 14 מדינות ברחבי העולם. החברה ביצעה מחקר ופרסמה דוח מוכנות למתקפות סייבר ומציינת כי למרבה הצער, פושעי סייבר וחברות המגנות על עצמן מפני פשעי סייבר עוסקים במשחק יקר ומסוכן של חתול ועכבר בעשור האחרון. הדוח מבוסס על ממצאי סקר של יותר מ- 5,000 חברות בשמונה מדינות ובמגוון גדלים ותעשיות. מהנתונים עולה כי רק 59% מהחברות ששילמו את דרישת הכופר הצליחו לשחזר את הנתונים שלהם. חשוב להבין שתשלום עבור מפתח פענוח אינו אומר שהקורבן מקבל את כל המידע שלו בחזרה היות וכמעט בכל המקרים מספקים פושעי הסייבר מפתח פענוח עובד, אולם לעתים קרובות לוקח שבועות בכדי להגיע לפענוח מלא של המידע.

בשנת 2019 נצפה שינוי משמעותי לטובת פשעי הסייבר כאשר מספר מתקפות הכופרה גדל באופן משמעותי, עם מספר קבוצות: REvil, LockBit ועוד. במהלך 2020, החלו חברות ביטוח להגביר את הלחץ על לקוחותיהם בדרישה לייצר מערכי אבטחת סייבר חזקים יותר. בנקודה הזאת בזמן, עסקה כופרה בהצפנת נתונים אליהם הושגה גישה, כך שחברות ביטוח חייבו גיבויים מחוץ לאתר הלקוח כדי להפחית את הסיכון של פושעי סייבר להשתמש בכופרה כדי להצפין את הנתונים הקריטיים שלהם. מצב זה אילץ כנופיות כופרה לשנות את הטקטיקה שלהם. מאז 2020 התפתחו שתי מגמות: ראשית, השימוש במה שנקרא טכניקות סחיטה כפולה, לפיה פושעי סייבר מצפינים את נתוני הקורבנות שלהם וגם גונבים אותם על מנת לסחוט את הקורבנות גם לשחרור ההצפנה וגם למניעת פרסום המידע הגנוב. שנית, התפשטות תוכנת כופר כשירות (RaaS) אשר הורידה את מחסום הכניסה גם לפושעי הסייבר לא הכי מתוחכמים אשר מקבלים, תמורת תשלום צנוע, אפשרות להפעיל כופרה ללא ידע נרחב בסייבר.

ממשלות ממלאות גם הן תפקיד מרכזי במלחמה בכופרה באמצעות פעולות התקפיות יותר. בתקופה האחרונה, הן ממשלות ארה"ב והן אירופה מכוונות את פעילויות האכיפה שלהן נגד כנופיות כופרה. למשל, פעולת האינטרפול נגד Clo3, הפעולה של ארה"ב נגד כנופיית Darkside4 ופעילות האינטרפול להסרה של Emotet botnet5 הידוע לשמצה. בנוסף, ממשלות מנסות להגביל את יכולתם של פושעי סייבר להמיר מטבעות קריפטו למזומנים. הדבר מאלץ כנופיות כופרה לעבור לסוג אחר של התקפות או להרחיק את המיקוד שלהן מגופים בארה"ב ובאיחוד האירופי. כמו כן, סוכנויות ממשלתיות, במיוחד CISA בארה"ב ו- NCSC בבריטניה, יזמו רבות בפרסום התראות על התקפות פוטנציאליות כמו Log4j בדצמבר 2021.

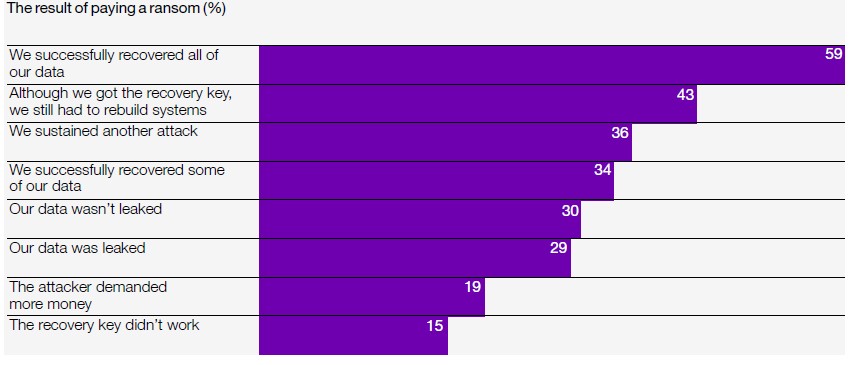

כאמור, על פי המחקר של HiscoxGroup, ללא קשר למפתח פענוח שהתקבל מפושעי הסייבר לאחר שהקורבן שילם את דמי הכופר, לא ניתן לשחזר את כל הנתונים במלואם ויש לבנות אותם מחדש. 43% מהחברות בסקר ששילמו כופר אמרו שהם קיבלו את מפתח השחזור אך עדיין נאלצו לבנות מחדש את מערכות המחשוב שלהן. לא פחות מדאיגה מכך היא העובדה כי 36% מהחברות ששילמו כופר ספגו התקפה נוספת. רוב החברות המתפרסמות באמצעי התקשורת כקורבנות כופרה הינן חברות בעלות פרופיל גבוה או כאלו שקיבלו דרישת כופר של מיליוני דולר. עם זאת, המחקר של HiscoxGroup מראה שהכופר החציוני ששולם היה נמוך מ- 10,000$, כך שכופרה לא מופנית רק נגד עסקים וארגונים גדולים באמצעות מתקפות גדולות מורכבות על ידי כנופיות כופרה מוכרות, אלא גם כלפי חברות ועסקים קטנים ובינוניים על ידי האקרים פחות מתוחכמים. המחקר גילה גם שקיימת שונות בין התעשיות המשלמות כופר: הן לשירותים המקצועיים והן לשירותים הפיננסיים יש לרוב את המימון למערכי אבטחה חזקים יותר ובכך מוגנים טוב יותר עם יכולת להגיב למתקפת סייבר. התעשיות הפחות מוכנות הן אלו בעלות שרשרת אספקה הדוקה והרגולציה הכי פחות נדרשת לגביהם כך שאם הן חוות מתקפת סייבר, חברות אלו לא יכולות להיות במצב לא מקוון לאורך זמן ותשלום הכופר מרגיש להן לרוב כאפשרות היחידה שלהן לצאת מהמצב.

להלן ניתוח ממצאי המחקר של HiscoxGroup

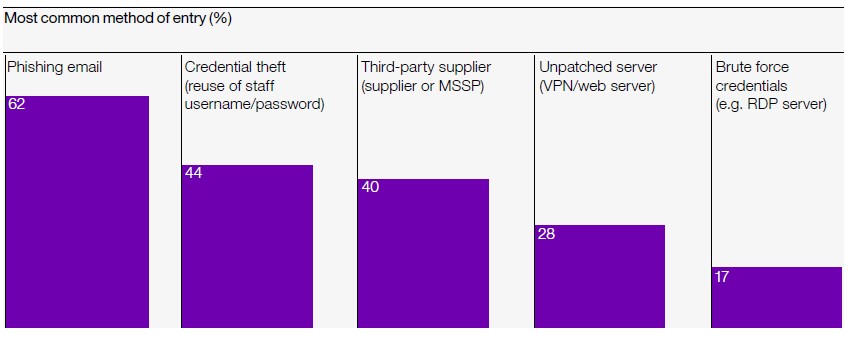

כאשר מסתכלים על הנתונים על האופן שבו נכנסו התוקפים למערכות המחשוב של הקורבנות, התוצאות מצביעות על 5 שיטות כניסה מרכזיות:

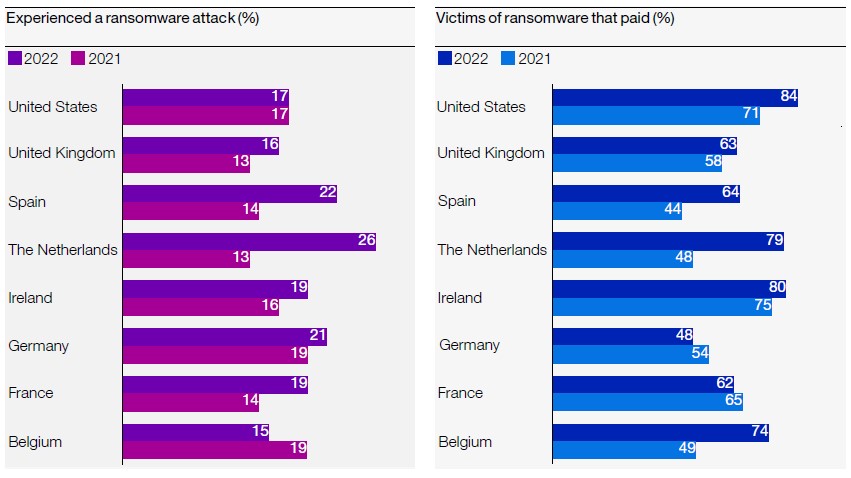

מי עובר מתקפות סייבר ומי משלם את דרישת הכופר?:

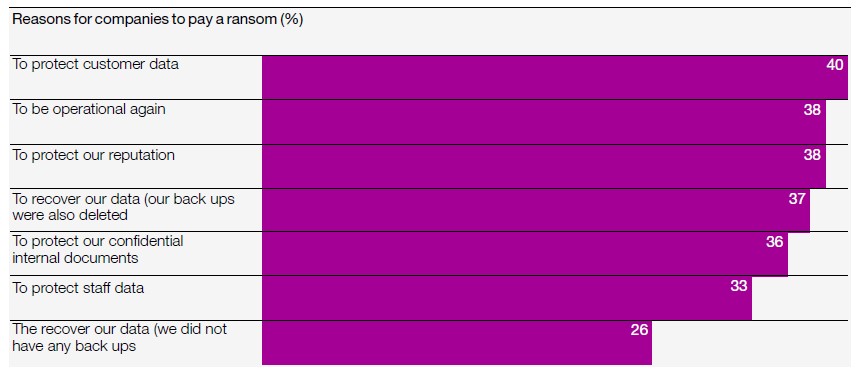

מדוע משלמים ארגונים את דרישת הכופר?:

האם תשלום דרישת הכופר אכן שחרר את הקורבן?: